Seguridad en AWS para entidades financieras

En varias ocasiones, en BigCheese, se nos ha presentado el desafío de que una entidad financiera (un Banco local, o una billetera electrónica, o un facturador electrónico, o una procesadora de transferencias) requiere apoyo para resolver dos problemas relacionados:

- Poder estar en la nube de AWS y a su vez estar en compliance con las regulaciones locales (por ejemplo las del Banco Central del Uruguay)

- Poder estar tranquilo que el nivel de compliance “se mantiene” a medida que el uso de AWS crece y se van desarrollando nuevos componentes.

En ambos casos, el desafío no era solo cumplir los compliance, sino también contemplar los más altos estandares de seguridad en AWS para entidades financieras.

El segundo punto es casi tan importante como el primero, ya que si bien se puede hacer una auditoría de seguridad en la entidad para relevar el compliance en un momento dado, todos los sistemas son dinámicos y cambian todo el tiempo, lo cual implicaría una auditoría regular. Por ejemplo, uno de nuestros clientes libera nuevas funcionalidades y componentes “major” cada 2 meses. Esto implicaría una auditoría con esa misma regularidad: inviable.

Para esto, nos apoyaremos en servicios y mecanismos automatizados que sigan las recomendaciones del BCU, y que nos den tranquilidad que si “algo se sale” de los parámetros establecidos, lo sabremos rápidamente.

Las recomendaciones del regulador de entes finan – Ejemplo: Banco Central del Uruguay

Si bien muchas veces estar en “compliance” con un regulador o ente auditor parece ser tedioso o un overhead innecesario, hemos aprendido que la gran mayoría de los requerimientos que estas entidades nos piden siguen buenas prácticas generales y compartidas a nivel internacional, ya sea de seguridad o de protección de datos, aún con las leyes específicas de cada país.

Alineado con esto, hemos trabajado en identificar cuales de estos requerimientos son específicos y cuales no, para poder entender si “estar en compliance con el BCU” pudiera ser similar a estarlo con alguna norma internacional conocida, esto buscando aprovechar controles automáticos que ya estén implementados en AWS para contemplar esas normas.

Compliance en AWS.

AWS nos permite utilizar una serie de servicios que revisan las buenas prácticas de nuestros recursos AWS en forma automatizada, los cuales se integran bajo un único servicio: AWS Security Hub.

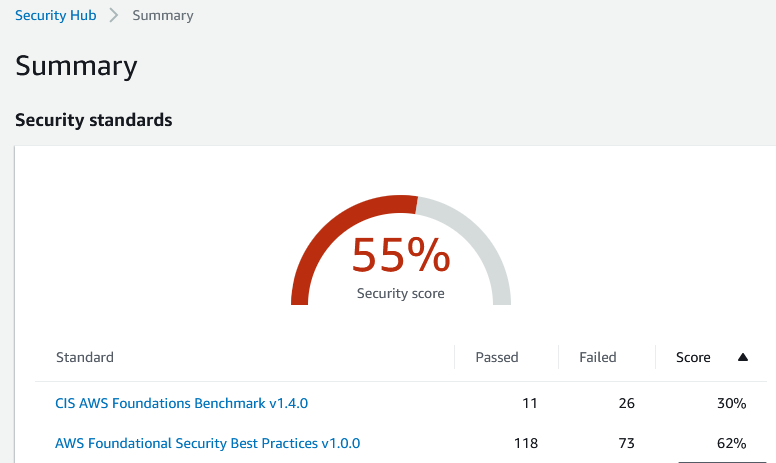

Security Hub dashboard. Seguridad en AWS para entidades financieras.

Security Hub nos permite habilitar ciertos grupos de controles (o reglas) para que se realicen en nuestras cuentas u organización, y nos arroja un score asociado a cada conjunto de reglas. En el ejemplo de arriba, tenemos habilitados:

Ambos conjuntos de reglas arrojan un score y un conjunto de findings, los cuales son autoexplicativos sobre qué es lo que controlan/recomiendan en cada caso:

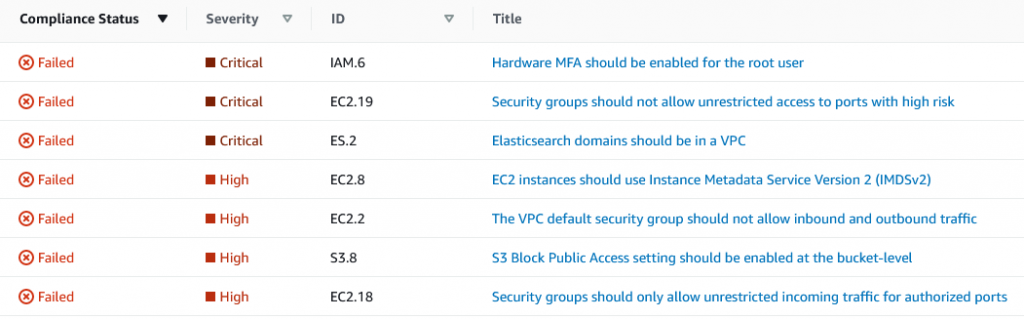

Ejemplo findings Security Hub

Como se puede ver arriba, en alguna de las cuentas del ejemplo no tenemos un MFA activado, en al menos 1 security group estamos permitiendo acceso sin restricción a un puerto peligros (ejemplo el puerto 3389), o nuestros buckets S3 no tienen habilitada la opción “block public access”.

Estos controles de security hub trabajan en conjunto con AWS config, guardduty, control tower, y otros servicios de prevención y control que ya están embebidos en nuestros recursos desplegados en AWS.

De esta manera, darle seguimiento a la salud o controles de seguridad en AWS para entidades financieras es más sencillo y es posible detectar cambios en estos controles en forma inmediata gracias a las alertas integradas a ellos.

El modelo/matriz de madurez

Tanto el BCU como AWS, cuentan con su matriz/modelo de madurez en términos de seguridad, para los cuales se pueden encontrar muchas coincidencias.

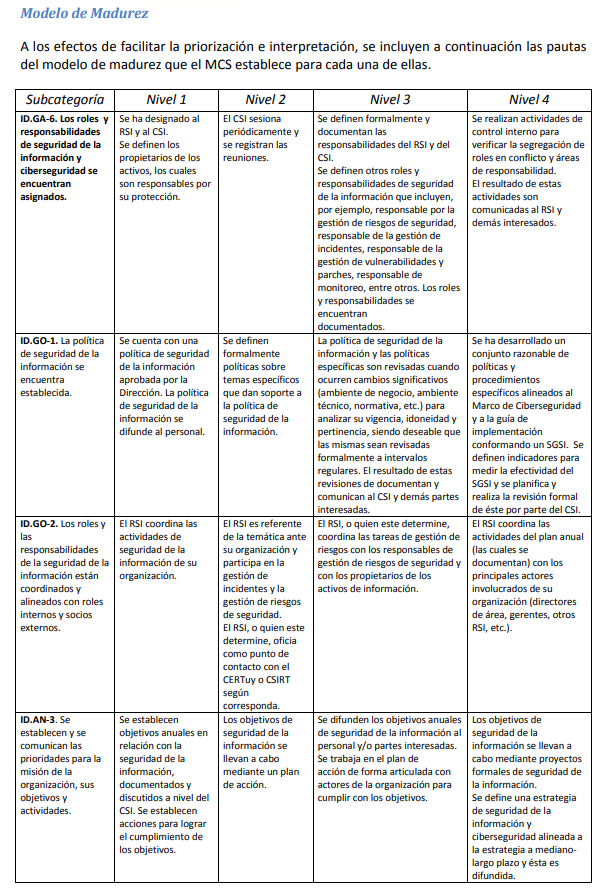

Primero, presentamos el modelo de madurez a nivel abstracto, en cuanto a política de seguridad y prácticas recomendadas según el BCU.

Modelo de madurez según el BCU (diciembre del 2022)

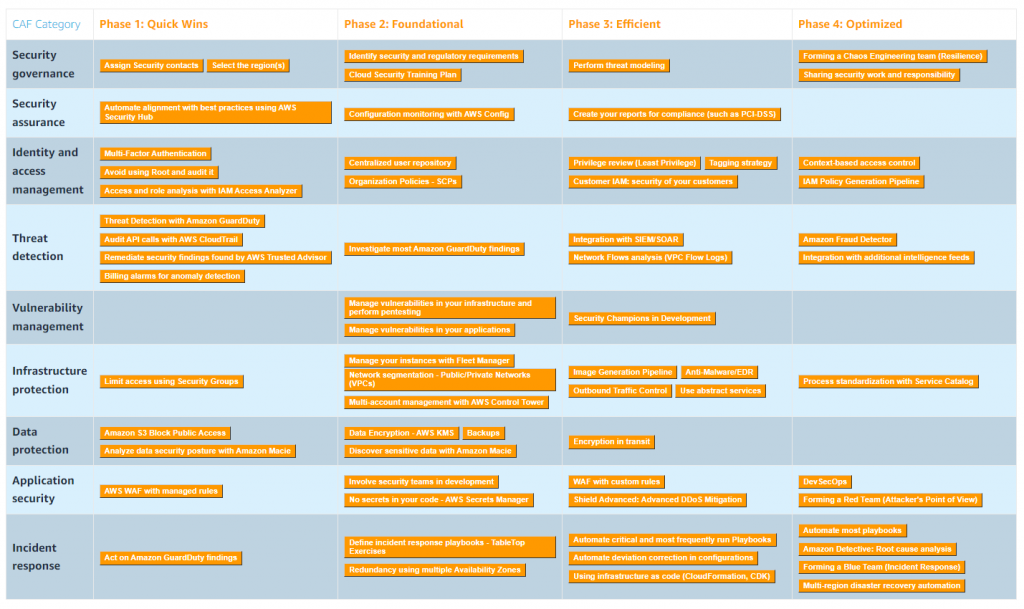

Luego de definir las políticas de seguimiento y objetivos de seguridad, se avanza con las implementación de controles en forma automatizada, donde nuevamente aparece un modelo de madurez, esta vez aplicado a servicios y funciones específicas de AWS que nos permiten sustentar lo anterior.

AWS Security Maturity Model (diciembre 2022, fuente aquí)

Siguiendo este modelo de madurez, es posible controlar en forma automatizada nuestro nivel de compliance de seguridad, utilizando herramientas como Security Hub, AWS Config, IAM, GuardDuty, y alertas configurables que nos den tranquilidad y nos permitan evolucionar sin “dejar atrás” la seguridad.

Referencias para realización de esta piblicación sobre “Seguridad en AWS para entidades financieras” (diciembre 2022):

- Banco Central del Uruguay (2017). Estándares Mínimos De Gestión Para Instituciones

De Intermediación Financiera. Recuperado de: https://www.bcu.gub.uy/Servicios-Financieros-SSF/Documents/estandares_minimos_010717.pdf

- AGESIC (2018). Marco de ciberseguridad. Marco de Referencia. Versión 4.0.

Recuperado de: https://www.gub.uy/agencia-gobierno-electronico-sociedadinformacion-conocimiento/comunicacion/noticias/leer-confianza-nueva-version-delmarco-ciberseguridad - NIST (2018). NIST Framework for Improving Critical Infrastructure Cybersecurity.

Recuperado de: https://nvlpubs.nist.gov/nistpubs/CSWP/NIST.CSWP.04162018.pdf - UNIT-ISO/IEC (2013). NORMA UNIT-ISO/IEC 27001:2013 – Tecnología de la información

- Técnicas de seguridad – Sistemas de Gestión de la seguridad de la información –

Requisitos. Recuperado de:

https://www.unit.org.uy/normalizacion/norma/100000740/

- NIST (2013). NIST Special Publication 800-53. Revision 4. Security and Privacy Controls

for Federal Information Systems and Organizations. Recuperado de:

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-53r4.pdf

Otros artíclos relacionados con el sector financiero y BigCheese:

Innovación en servicios financieros con AWS y BigCheese: desde la idea a su implementación.

El paradigma Open Banking en Uruguay y su estado de situación.